Hive Ransomware加密算法中的缺陷允许检索加密文件

最后更新 :2022.02.24

研究人员在允许它们解密数据的蜂巢勒索软件中使用的加密算法中发现了一种缺陷。

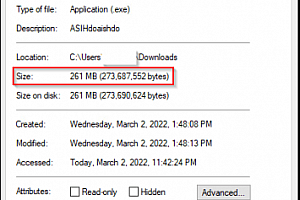

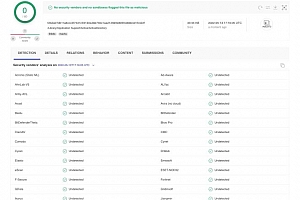

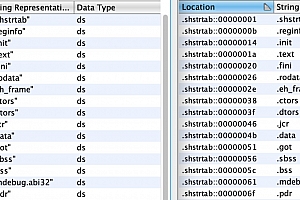

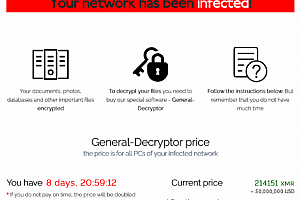

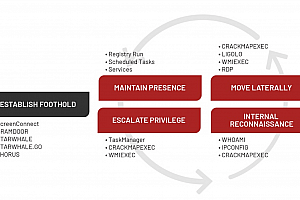

研究人员在蜂巢勒索软件使用的加密算法中发现了一个缺陷,允许它们在不知道私有的情况下解密数据帮派使用的键加密文件。自2021年6月以来,蜂巢赎金软件操作已激活,它提供了勒索软件服务蜂巢,并采用双重敲诈勒索模型,以发布从受害者上盗窃的数据(蜂窝织)。2021年4月,联邦调查局(FBI)在蜂巢赎金软件攻击中发布了一个闪存警报,其中包括与帮派运营相关的技术细节和妥协指标。根据BlockChain Analytics Clock分析发布的一份报告,蜂巢赎金软件是2021年收入的十大赎金仓库之一。该集团使用了各种attacK方法,包括MALSPAM广告系列,易受攻击的RDP服务器和受损的VPN凭据。Hive Ransomware使用混合加密方案,但使用自己的对称密码来加密文件。我们能够通过使用通过分析确定的加密漏洞,恢复没有攻击者的私钥的文件加密密钥的主密钥。由于我们的实验结果,使用基于我们的机制,使用恢复的主密钥成功解密加密文件。阅读来自Kookmin University的研究人员发表的论文(

韩国)。据我们所知,这是第一次成功地解密蜂巢赎金软件的尝试。我们通过实验证明,可以使用我们建议的方法恢复超过95%的用于加密的键。 学术界的技术能够恢复超过95%的人用于加密过程的键这在以下图像中表示:

测试结果证明了该方法的效率,主键恢复了92%成功解密了大约72%的文件,而主密钥已恢复96%成功解密的文件大约82%,并且主键已恢复98%成功解密大约98%的文件。

- END -

CISA为已知的漏洞漏洞目录添加95个缺陷

美国网络安全和基础设施安全机构(CISA)向其已知的漏洞漏洞目录增加了95个漏洞。美国网络安...

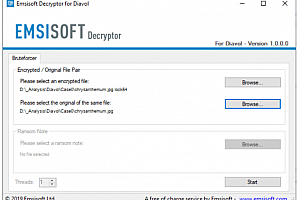

Emsisoft为Diavol赎金软件的受害者发布免费解密器

网络安全公司Emsisoft发布了一个免费解密器,允许Diavol赎金软件的受害者恢复他们的文件而...

软件包分析动态分析在开源存储库中包装包

开源安全基金会(OPENSSF)正在研究一种工具,以对上传到流行的开源存储库的软件包进行动态分...

独家:欢迎“ Frappo” - 重新确定性确定了新的网络钓鱼服务

重新安全猎人单元确定了一种名为Frappo的新地下服务,可在Dark Web上获得。 “ Frappo”充...

打开数据库让主要的中国港口暴露在船上

两个主要的中国航运港口的货运日志一直泄露数据,这是一个问题,如果尚未解决,可能会扰乱每...

贝宝(PayPal)的缺陷可以允许攻击者从用户帐户中窃取资金

一位安全研究人员宣布发现贝宝(Paypal)中有一个未解决的缺陷,该缺陷可以使攻击者从用户那里...

国际警察行动导致逮捕了Silverterrier帮派领导人

尼日利亚警察部队由于国际行动而逮捕了Silverterrier网络犯罪集团的涉嫌领导人。 尼日...

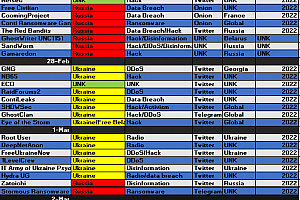

匿名和乌克兰IT军队继续针对俄罗斯实体

匿名集体和志愿团体乌克兰IT军队继续对俄罗斯实体发动网络攻击。 匿名集体继续对俄罗斯...

匿名黑客雀巢并泄露了10 GB的敏感

受欢迎的匿名黑客主义主义者集体宣布已经被黑客的雀巢,并泄露了10 GB的敏感数据,因为食品...

CISA将98个域添加到与Conti Ransomware Gang相关的联合警报

美国CISA已经更新了CONTI赎金软件的警报,并添加了犯罪团伙使用的98个域名。 美国网络安全...

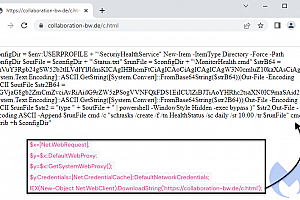

定制的Powershell老鼠用乌克兰危机作为诱饵来针对德国用户

研究人员使用定制的Powershell大鼠发现了一个威胁性参与者,以德国用户的身份获得有关乌克...

专家在PEAR PHP存储库中发现了15岁的脆弱性

Sonarsource在梨PHP储存库中发现了一个15岁的缺陷,可以启用供应链攻击。来自Sonarsource...

思科在企业NFVIS软件中解决了三个错误

思科解决了影响其企业NFV基础设施软件(NFVIS)的三个缺陷,可以允许宿主妥协。 思科解决了...

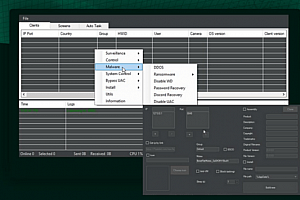

鲍拉特大鼠,一个执行勒索软件和DDOS攻击的新老鼠

传感器研究人员发现了一个名为Borat的新的远程访问特洛伊木马(大鼠)能够进行DDOS和赎金软...

Microsoft警告使用工具SQLPS针对MSSQL服务器的攻击

Microsoft警告了针对Microsoft SQL Server(MSSQL)数据库服务器的野蛮攻击攻击。 Microso...

威胁演员损害了+500洋养碟的电子商店与电子撇鞋

专家们发现了一个遭受损害Magento 1电子商务平台的500架电子商店的大规模Magecart活动。...

3月27日02日乌克兰 - 俄罗斯沉默的网络冲突

这篇文章提供了与俄罗斯侵入乌克兰的乌克兰与网络安全视角有关的事件的时间表。 4月02...

人与机器的差异

随着数字转型正在推进和自动化成为现代企业的重要组成部分,人类和机器之间的合作至关重要...

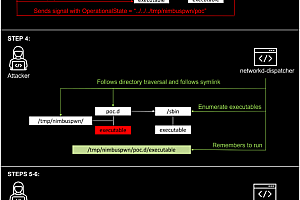

CVE-2022-0492 Linux内核CGroups功能允许集装箱逃生

Linux内核漏洞被跟踪为CVE-2022-0492,可以允许攻击者转发容器以在容器主机上执行任意命...

三星数据泄露:LAPSUS $帮派偷了Galaxy设备源代码

三星确认,威胁演员在最近的安全漏洞中可以访问其银河系智能手机的源代码。 本周三星披露...

在捆绑的TOR浏览器中固定捆绑的TOR之前,请勿使用Tails OS

Tails项目的维护者(失忆掩盖了Live System)警告用户,TOR浏览器与操作系统捆绑在一起可能会...

VMware修复漏洞在中国天福杯黑客比赛中展示

VMware涉及在中国天府杯黑客竞赛期间披露的几个高度严重性缺陷。 VMware讨论了众多高度...

这些是对俄罗斯的DDOS攻击来源,当地的NCCC警告

俄罗斯政府 发布 一个列表,其中包含在入侵后击中俄罗斯基础设施的DDOS攻击背后的...

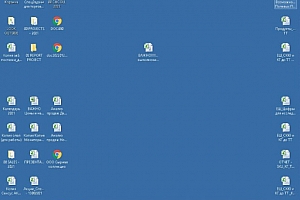

黑客违背了关键的俄罗斯部门眨眼间

在仅仅秒内,黑客远程访问了属于区域俄罗斯卫生部的计算机,利用邋Cybersecurity的行为来揭...

多个俄罗斯政府网站在供应链攻击中被攻击

威胁演员在供应链攻击中被攻击的俄罗斯联邦机构网站涉及估计统计小部件的妥协。一些俄罗...

物联网和网络安全:未来是什么?

IoT Gizmos使我们的生活更轻松,但我们忘记了这些Doohickeys是IP端点,它们充当迷你Radios...

安全事务时事通讯第359轮Pierluigi Paganini

新一轮安全事务时事通讯到达!每周,安全事务的最佳安全文章在您的电子邮件框中免费提供。 ...

网络犯罪分子通过模仿政府供应商提供IRS税诈骗网络钓鱼活动

威胁情报公司重点细节骗子如何将IRS税诈骗者和网络钓鱼攻击造成的网络钓鱼攻击如何摆在...

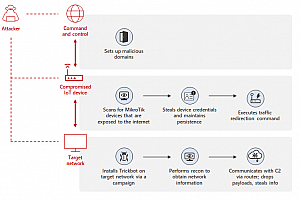

Microsoft发布用于检查Mikrotik路由器妥协的开源工具

Microsoft发布了一个开源工具来保护Mikrotik路由器,并检查Trickbot Malware感染的妥协指...

这被称为badusb是有原因的

网络犯罪帮派FIN7的BADUSB攻击提醒人们所有组织中存在的两个关键漏洞。 犯罪集团一直在...

MicrosoftSutoPatch功能可提高修补程序管理过程

Microsoft宣布了一个名为  autopatch&nbsp的功能;这将允许组织以Windows Enterprise ...

Cookware Giant Meyer Corporation披露了CyberActack

美国炊具经销商巨头Meyer公司披露了影响成千上万员工的数据泄露。迈耶公司,第二大炊具分...

新的BOTENAGO VARIANT专门针对LILIN安全摄像机DVR设备

研究人员发现了一个被认为是高度保存的BOTENAGO僵尸网络恶意软件的新变种,并且具有零次探...

伊朗广播公司的Irib由刮水器恶意软件击中

伊朗国家媒体公司伊朗伊朗伊斯兰广播(IRIB)是由2022年下旬的刮水器恶意软件击中。 调查袭...

俄罗斯联系的威胁演员利用默认的MFA协议和打印夜间错误来妥协非政府组织云

FBI和CISA警告俄罗斯关联的威胁,在组织DUO MFA中注册自己的设备后,行动者获得了对非政府...

Anomaly Six,一家美国监视公司,实时跟踪大约30亿个设备

The Intercept发表的一篇有趣的文章揭示了一家名为Anomaly Six的美国监视公司的秘密业...

专家认为,俄罗斯Gamaredon APT可以推动新一轮的DDOS攻击

360 Qihoo报道了由APT-C-53(又名Gamaredon)发起的DDOS攻击,该攻击是通过开源DDOS Trojan P...

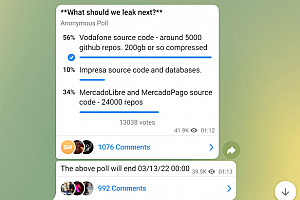

沃达丰调查了由Lapsus $ Gang制造的数据泄露的索赔

沃达丰正在调查最近遭受的网络内人,经过赎金瓶帮派Lapsus $声称被盗的源代码。代码。 LAP...

5月1日至5月7日乌克兰 - 俄罗斯无声网络冲突

这篇文章提供了与俄罗斯入侵乌克兰有关的事件的时间表。 下面是与前几周发生的俄罗斯入...

CISA敦促在3月21日将积极利用Firefox零天进行修复

美国网络安全和基础设施安全机构(CISA)最近向其&NBSP披露了Firefox零天;已知的漏洞漏洞目录...

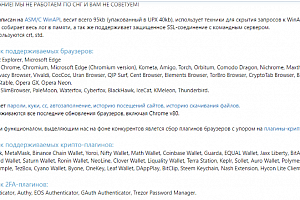

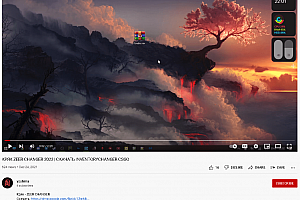

Bad Opsec允许研究人员揭开火星偷窃师操作¶

Morphisec Labs研究人员分析了一个新的恶意软件,被追踪为火星偷窃师,这是基于较旧的Oski...

网络保险和不断变化的全球风险环境

当安全失败时,网络保险可能对确保连续性至关重要。当 Einstein被问到未来的战争将是什么...

Brishwire攻击,黑客如何扰乱电动汽车的充电

Boffins设计了一种新的攻击技术,被称为Briscwire,对抗可能会扰乱电动车辆的充电系统(CCS)。...

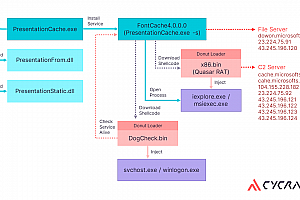

中国联系APT10目标台湾金融贸易业

中国联系APT组APT10(又名石头熊猫,青铜河畔)针对交通链攻击的台湾金融贸易部门。 该活动由A...

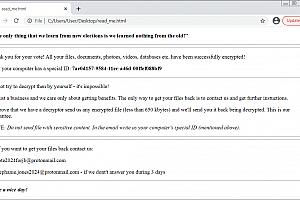

乌克兰的数据刮水攻击至少在11月份并使用赎金软件作为诱饵

专家们报道,昨天击中了乌克兰数百系统的雨刷攻击使用了基于戈兰的赎金瓶诱饵。昨天,来自网...

匿名黑客攻击其他俄罗斯组织,一些违规可能是严重的

匿名集体和联盟团体加强了他们的袭击,并声称已经破坏了多个组织。与着名集体相关的匿名和...

新的Solarmarker Variant升级避免检测的能力

研究人员透露了一种实现新技术的索马克恶意软件的新变种,以避免检测。来自Palo Alto网络...

乌克兰呼吁独立黑客来抵御俄罗斯,俄罗斯地下响应

虽然乌克兰呼吁黑客地下抵御俄罗斯,但兰非沃特帮派致命。俄罗斯国家赞助的黑客,报道了路透...

受CVE-2022-0778影响的PALO ALTO网络设备openssl错误

Palo Alto Networks解决了一个高度严重性的openssl无限循环漏洞,跟踪为  CVE-2022-0...

CISA在F5 Big-IP中添加CVE-2022-1388缺陷,以其已知的剥削漏洞目录

美国关键基础设施安全机构(CISA)在其已知的被剥削漏洞目录中添加了F5 Big-IP产品中的关键C...

伊朗链接的TunnelVision APT正在积极利用Log4J漏洞

伊朗链接TunnelVision APT组正在积极利用Log4j漏洞,将ransomware部署在未括的VMware Hori...

中国链接适当的好奇峡谷针对俄罗斯政府机构

与中国联系的好奇峡谷公寓针对俄罗斯政府机构,Google威胁分析小组(TAG)警告。 Google威胁...

VMware在多个产品中解决了几种关键漏洞

VMware固定在多个产品中的关键漏洞,这些产品可以由远程攻击者利用以执行任意代码。 VMwa...

专家发现了用Swift编写的Updateagent Macos恶意软件滴管的新变体

研究人员发现了在野外攻击中使用的Updateagent Macos恶意软件滴管的新变体。 JAMF威胁...

欧洲中央银行告诉银行加强对国家攻击的抗辩

欧洲央行是俄罗斯与乌克兰危机上涨的俄罗斯联系网络攻击的警告银行。 欧洲央行是俄罗斯...

MailChimp破坏了,入侵者对Crypto客户进行了网络钓鱼攻击

威胁参与者获得了电子邮件营销巨头MailChimp的内部工具,以对Crypto客户进行网络钓鱼攻击...

顶点中央产品管理控制台中的趋势科固定高度严重程度缺陷

趋势科技已经固定了高度严重性的任意文件上传漏洞,以CVE-2022-26871在Apex Central产品管...

美国,澳大利亚,加拿大,新西兰和英国对俄罗斯关联的威胁行动者袭击的警告

俄罗斯关联威胁行动者在关键基础设施上进行了网络智能联盟的网络安全机构。 五个眼睛智...

谷歌自2022年开始以来修复了Chrome的第三天零点

Google Chrome 100.0.4896.127解决了作为CVE-2022-1364被追踪的新的高度严重性零天脆弱...

匿名对俄罗斯的不断行动

本周匿名集体及其附属公司针对多个俄罗斯组织窃取了千兆字节的数据。本周匿名和其他黑客...

西班牙警察拆除了Sim Swapping Gang谁从受害者银行账户中偷走了钱

西班牙国家警察逮捕了八名专门从事SIM交换袭击的犯罪戒指的八名成员。 西班牙国家警察...

Microsoft Partch于4月2022年4月修复了10个关键漏洞

Microsoft Partch 4月2022年4月的周二安全更新修复了128个漏洞,包括NSA报告的积极开发的...

匿名泄露了俄罗斯中央银行被盗的28GB数据

匿名宣布,联盟团体黑兔世界已泄露28 GB的数据来自俄罗斯中央银行 本周匿名黑客集体声称已...

SuperCare Health披露了影响+ 300k人的数据泄露

SuperCare Health是美国领先的美国领先的呼吸护理提供者,披露了影响超过300,000人的数据...

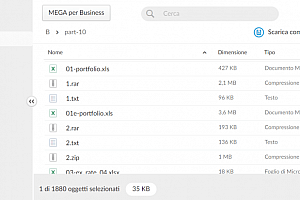

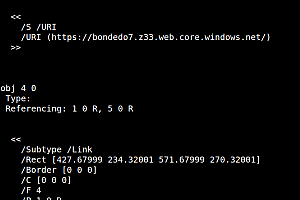

分析使用恶意PDF的网络钓鱼攻击

网络安全研究人员 Zoziel Pinto Freire 分析了使用武器化的PDF在网络钓鱼攻击中的使用 ...

乌克兰Cert-UA警告俄罗斯与俄罗斯大决战发起的新攻击

乌克兰计算机应急响应团队(CERT-UA)报告了通过使用gammaload.ps1_v2恶意软件进行的大决战a...

克罗地亚电话架A1 HRVatska披露了数据泄露

克罗地亚电话运营商A1 HRVatska披露了影响大约200,000个客户的数据漏洞。123]威胁演员可...

acidrain,一名刮水器,欧洲的路由器和调制解调器

研究人员发现了一种新的破坏性刮水器,被追踪为酸性 ,,这可能与最近对ViaSAT的攻击相关联。 ...

新的Revil勒索软件操作样本背后的奥秘

Revil Ransomware帮派恢复了运营,专家发现了一个新的总体和新的攻击基础设施。   r...

俄罗斯卫星上的网络攻击是一场战争的行为,乌克兰的入侵

俄罗斯认为侵犯另一个国家的合法,但警告它将考虑其卫星的网络攻误行为。 匿名和宣布对俄...

伊朗联系的UNC3313 APT采用了两家定制的后门,反对中东Gov实体

伊朗联系作为UNC3313的伊朗联系的威胁演员,使用两个定制的后门对未命名的中东政府实体观...

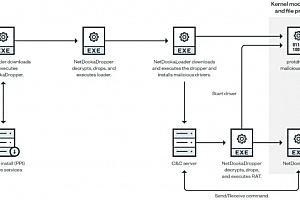

NetDooka框架通过按下付费(PPI)恶意软件服务分发

研究人员发现了一个复杂的恶意软件框架,称为NetDooka,该框架是通过按下付费(PPI)恶意软件服...

Android预装的应用程序受高度脆弱性的影响

微软在预装的Android系统应用程序中使用的移动框架中发现了几个高层漏洞。 Microsoft 3...

白宫和英国Gov属性DDOS攻击乌克兰到俄罗斯格

白宫已经将最近的DDOS攻击与乌克兰的银行和国防机构联系起来给俄罗斯文化。 白宫联系了...

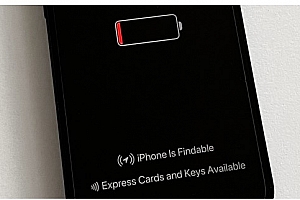

专家展示了如何在关闭iPhone的芯片上运行恶意软件

研究人员设计了一种攻击技术,以篡改固件并在iPhone关闭时将恶意软件执行到蓝牙芯片上。 ...

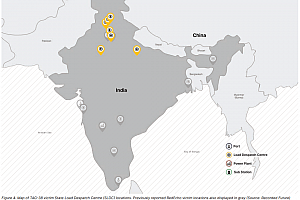

中国关联威胁演员目标印度电网组织

中国关联的威胁行动者继续瞄准印度电网组织,大部分袭击都涉及ShadowPad后门。 记录的期货...

美国拆除了俄罗斯联系的独眼巨人眨眼僵尸网络

美国政府宣布破坏由俄罗斯联系的Sandworm APT组运营的独眼巨人眨眼僵尸网络。 美国政府...

15云时代的网络安全措施

这是企业可以在云时代保护自己的最重要的网络安全措施?我们现在牢牢地在云数据和存储时代...

美国Gov相信朝鲜联系的拉撒路APT在罗宁验证者网络兴趣后面

美国政府责备朝鲜联系的Lazarus为近期的6亿美元的ronin验证器网络兴趣。美国政府将近6亿...

匿名向俄罗斯人发送了一条消息:删除普京

匿名发表了一个邀请他们删除普京的俄罗斯公民的新留言,以牺牲他们并杀死乌克兰人。黑客集...

CISA为已知的漏洞漏洞目录增加了15个新缺陷

美国网络安全和基础设施安全机构(CISA)向其已知的漏洞漏洞目录增加了15个新缺陷。 美国网...

NB65集团针对俄罗斯,具有修改版的Contis Ransomware

NB65黑客组织根据Conti赎金软件和目标俄罗斯的泄露源代码创建了其赎金软件。根据BLEEPi...

乌克兰:军事防务机构和银行由网络攻击

乌克兰的辩护机构和两个国有银行被分布式拒绝服务(DDOS)袭击袭击。 国防部和乌克兰和国有...

PWN2OWN迈阿密黑客赛竞赛为26美元的独特ICS漏洞授予40万美元

参加PWN2OWN迈阿密2022个黑客赛的帽子黑客总共获得了40万美元的ICS利用。迈阿密2022是由...

Zingostealer克里姆斯在网络犯罪生态系统中免费发布

叫做ZingosteAler的新强大的攻击是通过称为&nbsp的威胁演员自由释放;哈斯克斯帮派。他们...

Linux Nimbuspwn缺陷可以使攻击者部署复杂的威胁

Microsoft披露了两个Linux特权升级缺陷,共同命名为Nimbuspwn,可以允许进行各种恶意活动。...

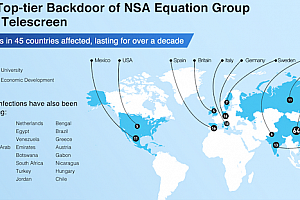

研究人员共享NSA方程组的技术细节BVP47后门

PAGU实验室研究人员披露了美国NSA方程组使用的BVP47后门的细节。来自中国PAGU实验室的研...

匿名在俄罗斯推出其冒犯,以应对乌克兰的入侵

受欢迎的集体匿名宣布俄罗斯对俄罗斯的非法入侵乌克兰的宣布,并宣布一系列网络攻击呼吁采...

快点,禁用QNAP NAS上的AFP,直到供应商修复8个错误

QNAP敦促客户在其NAS设备上禁用AFP文件服务协议,直到它解决关键的Netatalk缺陷为止。 台...

CISA为其已知的漏洞漏洞目录增添了15个新漏洞

美国CISA已添加到漏洞目录中,另外15个安全漏洞在野外积极开发。 美国网络安全&基础设...

CVE-2022-22292缺陷可能允许黑客攻击三星Android设备

专家们发现了一种漏洞,被追踪为CVE-2022-22292,可以利用Android 9,10,11和12个设备。移动...

威胁演员积极利用最近修复了Sophos防火墙错误

网络安全公司Sophos警告说,最近讨论的  CVE-2022-1040在Sophos Firewall&NBSP中的缺陷...

俄罗斯 - 乌克兰网络冲突造成风险的关键基础设施

虽然俄罗斯 - 乌克兰网络冲突发生了,但国家行动者,骗子和黑客活动者继续造成危险的关键基...

CISA在其已知的被剥削漏洞目录中添加了41个缺陷

美国关键基础设施安全局(CISA)为其已知的剥削漏洞目录增加了41个新漏洞。 网络安全性&...

亲俄罗斯黑客攻击主义者针对意大利政府网站

亲俄罗斯黑客集团Killnet针对多个意大利机构的网站,包括参议院和美国国家卫生研究院。 一...

微软采取了法律和技术行动来拆除Zloader僵尸网络

微软数字犯罪单位(DCU)宣布关闭了臭名昭着的Zloader僵尸网络使用的数十个C2服务器。 微软...

NSO小组Pegasus间谍软件利用新的零点击iPhone在最近的攻击中利用

研究人员报告说,威胁演员利用了一个新的零点击IMESSage exproit来安装属于加泰罗尼亚人的...

VMware发布了更新以修复多个产品中的Spring4Shell漏洞

VMware发布了安全更新,以解决称为Spring4Shell的关键远程代码执行漏洞。 VMware已发布...

Lemon_duck加密僵尸网络目标Docker服务器

Lemon_duck 加密僵尸网络将Docker服务器定位到Linux系统上的CryptoCurry。 Crowds...

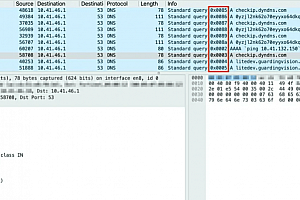

DNS缺陷会影响数以百万计的物联网设备使用的库

UCLIBC库的域名系统(DNS)组件中的脆弱性影响数百万的物联网产品。 NOZOMI  NOZOMI&nb...

- 数据加载中,请稍后...