当下网络安全大环境是怎样的?

最后更新 :2025.08.14

当下网络安全大环境是怎样的?

如今的网络安全大环境,就像一座同时燃烧着火焰与覆盖着寒冰的战场 —— 技术迭代的兴奋与对抗升级的疲惫交织,机遇与挑战并存。行业现状:高压与风口的双重裹挟

“7×24 小时待命” 不是传说,而是刻在骨子里的工作节奏。勒索软件攻击频率飙升,SOC(安全运营中心)和应急响应团队的工程师们,手机永远不敢静音。

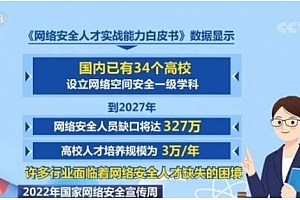

一边是 “人才荒” 喊破喉咙,一边是 “内卷” 到喘不过气。一线城市中级渗透工程师年薪能到 40-60 万,但企业想要的是 “既懂攻防、又懂合规、还能写代码” 的全才。面试时见过太多应届生,简历上写着CISSP证书,却连基本的 WAF 绕过手法都说不明白 —— 证书只是敲门砖,实战能力才是硬通货。

政策驱动下,合规需求爆发式增长。GDPR、等保 2.0 让企业不得不补安全课,但不少客户仍停留在 “买设备应付检查” 的阶段。很多企业主管没有安全意识,总觉得“要不是监管要求,这钱还不如投去生产线。”

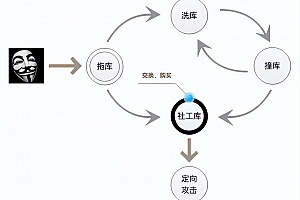

从业者在滞后与焦虑中前行

“防御永远慢一步” 是最无力的现实。就算部署了 EDR、NDR、XDR,APT 组织靠社工手段就能突破防线。某次红队演练,我们用一张带宏病毒的 “行政部通知” Excel 表,轻松拿下刚通过等保三级测评的客户域控 —— 技术再强,也防不住人的疏忽。

甲乙双方的信任博弈更添疲惫。甲方总想 “花小钱办大事”,乙方被迫承诺 “100% 安全”(谁都知道这是伪命题)。同事给一家医院做渗透测试时,院方要求 “绝对不能影响业务”,只能做表面扫描,结果三个月后就被勒索软件攻破。

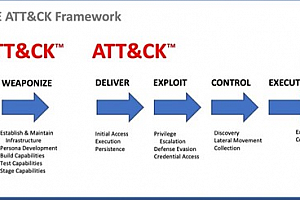

技术迭代快得让人焦虑。从零信任到 SASE,从量子安全到 AI 对抗,刚吃透 ATT&CK 框架,客户又问 “能不能用大模型做威胁狩猎”。下班后刷漏洞库、啃论文成了标配,谁都怕被行业甩在身后。

AI 时代攻击手法变幻太快

黑客早已用上 “AI 武器库”。他们用 AI 模仿 CEO 语气写钓鱼邮件,用强化学习训练漏洞挖掘模型,甚至伪造语音诈骗 —— 某金融公司就曾因 AI 模拟的 CFO 声音,被骗走 500 万美元。

我们的防御也在升级:用 AI 识别隐蔽的攻击流量,像侦探般从海量日志里揪出 DNS 隧道的蛛丝马迹。但道高一尺魔高一丈,有时候做任务就像与对手在镜子迷宫里捉迷藏。

供应链攻击更让人头疼。去年某开源组件被植入后门,数千家企业躺枪。排查设备连打印机驱动都不能放过,现在引入第三方库必须做二进制比对,甚至得自己写分析工具。

业务上云后,战场又变了。传统防火墙成了摆设。

想入行?这 3 条生存法则请收好

1、深耕垂直领域:别做 “万金油”,工控安全、车联网安全、金融反欺诈等细分赛道需求暴涨。认识一位专注 PLC 协议安全的工程师,年薪是同级渗透测试的两倍。

2、实战>证书:CISP、CISSP 能帮你过 HR 初筛,但真正值钱的是:能否写 YARA 规则检测恶意软件?能否从内存里提取攻击者密钥?能否绕过 Cloudflare 防护?

3、建立攻击者思维:多打 CTF 比赛,研究暗网工具,甚至自己写漏洞利用代码。我们团队要求每个人每年至少做一次真实渗透,站在黑客视角才能更好防守。

- END -

为什么Linux在大厂这么受欢迎?是Windows不好用了吗?

在当今数字化浪潮中,操作系统的选择对于企业来说至关重要。无论是大型企业还是初创公司,操...

我一个文科生,五个月后拿到安全岗位 offer|学员故事

我是中文系毕业的。大四那年,考编失败,实习没着落。春招的时候,投了运营、行政、策划岗,简历...

网络安全培训为什么火了?

很多小伙伴在网上搜索网络安全时,会出来网络安全工程师这样一个职位,它的范围很广,只要是与...

XR技术带来的“数据流动和隐私风险”

XR技术带来的“数据流动和隐私风险”什么是XR技术?XR为Extended Reality,包含了AR(增强现...

数据泄露的受害者们过得怎么样?财务情况、情感和身体状况

将近 30%的受害者受到多种身份凭证泄露的影响。过去,我们更多地关注着数据泄露对于企业造...

什么是数据安全管理工程师

什么是数据安全管理工程师数据安全管理工程师是网络安全大方向下网络安全运行与维护岗的...

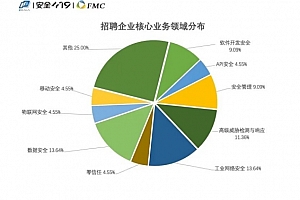

不会看行业调研报告瞎学什么网络安全?

不会看行业调研报告瞎学什么网络安全?还在听别人说“网络安全没前途了”这种鬼话吗?还在纠结是学技术还是转管理吗?快醒醒吧!要是不看最新的调研报告就闷头学,很可能学了个寂寞,还错过真正的好机会!下面就用 ISAC...

你知道数字时代的间谍离你有多近吗?

以前,间谍们的活动很容易被发觉,而且被发现的原因多种多样。那我们要如何识别身边那些行...

护网现状解析:别再幻想“日薪2700”的轻松活了

今天在各大安全社群看到一篇帖子开头是这样写的:“如果给你一份日薪2700的工作,要求...

那些说网络安全不好就业的,你能力真的满足企业要求吗?

前段时间,遇到网友提问,说为什么我信息安全专业的找不到工作?造成这个结果主要是有两大方...

34万个人隐私遭泄露,受害者漠不关心,却将网络安全推上就业热门

据悉,截至2021年12月,我国网民规模达10.32亿,较2020年12月增长4296万,互联网普及率达73.0%。...

网络安全培训内容有哪些?

网络安全培训内容有哪些?现在大学生工作难找,究其原因无非是学历和技能受限造成的,大环境再...

什么是网络安全等级保护咨询师、测评师

什么是网络安全等级保护咨询师、测评师网络安全等级保护咨询师是网络安全合规管理类岗位...

什么?扳手都能感染勒索病毒?

什么?扳手都能感染勒索病毒?最近,网络安全专家们揭示了一个令人震惊的发现:23个漏洞存在于一...

2024年网络安全工程师的发展前景如何?红利还有吗?

2021年7月12日工信部发布的《网络安全产业高质量发展三年行动计划(2021-2023年)》,文件中...

「网络安全知识分享」2023年勒索软件威胁态势

「网络安全知识分享」2023年勒索软件威胁态势2023年勒索软件威胁态势通过对当前全球勒索...

16岁盗走马化腾QQ的他,后来还好吗?

“施恩与人不图报, 恩将仇报寒吾心”。很多人在做好事之前,是根本没有奢求过回报的,只是纯...

学网络安全需要什么基础?学什么内容呢?

众所周知,网络安全工程师是一个非常重要的职位。由于重要的薪水和发展前景肯定不差,所以很...

“云清洗”是什么意思?云清洗服务器能防御DDOS攻击吗?

相信大家在租用服务器时可以看到不少的专业名词,之前是很少接触到的。比如“云清洗”、“云清洗服务器”。那么“云清洗”指的是什么服务呢?清洗的又是什么?是不是我们通常理解的那种清洗呢?高防服务器“云清洗”一般指的...

2022年不断扩大的网络威胁攻击面

在过去的一年里,网络犯罪出现了空前增长。Fortinet研究表明,在2020年7月至2021年6月之间的...

网络安全就业是否会容易被淘汰呢?

网络安全就业是否会容易被淘汰呢?在这个瞬息万变的时代,网络安全已经成为了人们生活中不可...

你在看视频,黑客在窃取你的信用卡信息

在近日发生的一件信息窃取事件中,Palo Alto Networks Unit42安全团队发现,黑客正在通过云...

【网络安全基础知识】什么是WireShark?有哪些作用?其抓包原理有哪些?

【网络安全基础知识】什么是WireShark?有哪些作用?其抓包原理有哪些?什么是WireShark?wir...

品最深刻的人生格言,做最纯粹的网络安全教育

迷茫时,不妨品读司马仲达的人生格言绝大多数人的一生中,都会有那么一段时间,会陷入迷茫,不知...

网络安全学习需要知道的6款网络钓鱼模拟器

网络安全学习需要知道的6款网络钓鱼模拟器根据《2023 年网络钓鱼状况报告》,自 2022 年第...

什么是安全风险管理工程师

什么是安全风险管理工程师安全风险管理工程师是网络安全合规管理类岗位下的一个子类别。...

入门网络安全工程师要学什么

根据最新版网络安全产业人才发展报告发布的信息得到的结论:1、疫情常态化后,国内经济回温,...

零基础学网络安全千万别踩的 5 个学习误区

零基础学网络安全千万别踩的 5 个学习误区刚入门网络安全的你,是不是总觉得 “明...

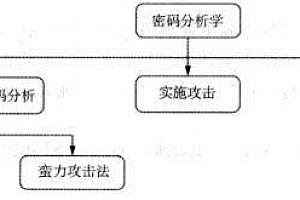

究竟什么是密码学?

什么是密码学?密码学(Cryptology)是一种用来混淆的技术,它希望将正常的、可识别的信息转变...

盲目自学网络安全?小心成为黑客的“提款机”!

盲目自学网络安全?小心成为黑客的“提款机”!在数字化时代,网络安全已成为一个炙...

从美国财政预算重点看其网安发展

俗话说,对手钱花在那里,他们的作战重点就在那里。美国白宫公布了 2024 财政年度预算草案,...

地球物理专业想转行,做什么工作比较好?

最近盾叔发现很多就读物理专业的应届生,都面临“就业难”的现象。据了解:地物人才已经处...

网络安全行业裁员潮背后,隐藏的机遇你抓住了吗?

网络安全行业正经历前所未有的裁员潮,许多人因此感到不安。然而,危机往往伴随着机遇。那些...

网盾带你读好书之——“圣经”《TCP/IP详解卷一》

这本书是TCP/IP领域的经典之作。被称为计算机的圣经书籍,书中主要讲述TCP/IP协议,作者不仅...

ubuntu连接超时解决方法图文版

通常在Ubuntu中连接超时无法安装软件,一般是源无法访问,我们需要进行换源操作更换方法1、...

认识Linux操作系统

任务一 查找Linux系统的基本概况第一步:通过搜索引擎搜索”Linux“Linux是一套免费使用和自由传播的类Unix操作系统,是一个基于POSIX和UNIX的多用户、多任务、支持多线程和多CPU的操作系统。它能运行主要的UNIX工具软...

2023网络安全遇裁员潮 那还要不要学网安?

2023网络安全遇裁员潮 那还要不要学网安?一边裁员一边又说人才缺口巨大,史上最拧巴的行业...

如何防范社会工程学攻击

社会工程学,一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸多...

ChatGPT发生重大宕机事故,竟是这个原因

ChatGPT发生重大宕机事故,竟是这个原因OpenAI前脚科技春晚炸翻全球,后脚自家院子却没能守...

学历越高 工资就越高?

学历越高 工资就越高?几乎所有人都会认为,学历高,未来薪资就一定高。所以,从小到大,所有人都...

高考过后,谨防诈骗

高考过后 谨防诈骗高考结束,先别忙着放飞自我,抽点时间,了解下反诈知识。不知道你们还记不...

渗透测试、红蓝对抗与全局防御到底是啥?

渗透测试、红蓝对抗与全局防御到底是啥?在网络安全的世界里,“渗透测试”“红蓝对抗” 和 “全局防御” 这三个词经常被提到,很多人容易把它们弄混。其实,它们就像保卫网络安全的三支...

什么是漏洞挖掘工程师

什么是漏洞挖掘工程师漏洞挖掘工程师是网络安全大方向下网络安全应急与防御岗的一个细分...

网络安全运维分为哪些类别?

运维是网络安全中最复杂的工种,不同的行业、不同的工作事项、不同的工作环境等等,都可以衍...

全民直播时代开启,隐私问题日益凸显,网络安全刻不容缓

全民直播时代开启 安全隐患谁知后疫情时代,网络直播迎来了爆发式增长,很多人都加入了直播...

伊朗网络攻击事件背后黑手——Indra

大家还记得伊朗2021年7月9日和10日,伊朗铁路道路与城市发展系统部被黑客攻击的事情吗?当时...

网络安全培训出来为什么好找工作?

盾叔最近看到一个问题,问网络安全培训出来为什么好找工作?在解释这个问题之前,我们应该先要...

优秀毕业学员访谈——勤奋的华为小哥

网盾优秀学员用最真实经历讲述,选对好的专业与平台有多重要!优秀毕业学员访谈文字版时间:2022年5月19日地点:网盾安全学院李老师:为什么想要转行学网络安全?学员:其实,我年近30 了,以前做过很多其他的工作,去年被一个坏人,把我所...

零基础如何入门网络安全呢?零基础学习网络安全

零基础如何入门网络安全呢?零基础学习网络安全网络安全已经成为当今社会中不可忽视的重要...

想学网络安全技术,又怕学完不好找工作

想学网络安全技术,又怕学完不好找工作网络安全技术为什么这么火?近年来,GJ对网络安全宣传做...

网盾受邀为江夏区融媒体中心作网络信息安全意识专题培训

5月26日下午,网盾科技受邀为江夏区融媒体中心作网络信息安全意识专题培训。王迎银总监围...

什么是移动安全?5G将面临的安全挑战

什么是移动安全?移动安全泛指以移动化为核心,把端点安全、数据安全、业务安全融合在一起。...

学java和学网络安全,哪个就业发展前景更好?

一直以来,Java已经成为许多人进入IT该行业的首选语言,但随着5G时代的兴起,网络安全已经成为...

网络安全培训内容内容有哪些?如何应对网络攻击?

随着信息技术的飞速发展,互联网已深度融入人们的工作与生活,成为不可或缺的一部分。然而,随...

什么是网络安全?网络安全专业好找工作吗?

什么是网络安全?网络安全专业好找工作吗?作者:时间:2023-07-17 17:30:36网络安全培训 ...

【网络安全基础知识】什么是网络嗅探?基本工作原因是什么?

【网络安全基础知识】什么是网络嗅探?基本工作原因是什么?什么是网络嗅探?网络嗅探需要...

警惕!攻击者偏爱的6大默认配置攻击“宿主”

默认配置可能会存在大量安全漏洞。为了您的网络安全,以下是6个需要慎重检查的产品和服务...

网络安全培训有哪些内容?网络安全培训要学哪些内容?

在数字化浪潮席卷全球的今天,网络安全已成为企业生存与发展的基石。随着网络攻击手段的日...

想转行,湖北网络安全培训哪家强

疫情之后,很多行业都受到了冲击,收益停滞不前,业内的小伙伴们也越来越怀疑自己当初的选择,也...

高考出分了,想读信息安全的看这篇就够了

今天,各省高考分数线陆续公布,很多考生都已查到了成绩。不管你们现在的心情是喜是悲,分数的...

网络安全工程师好就业吗?网络安全工程师就业前景如何?

网络安全工程师也叫信息安全工程师。随着互联网的发展和IT技术的普及,网络和IT已经逐渐渗...

学网络安全需要什么基础?对学历有什么要求呢?

目前,网络安全处于高速发展阶段,其薪资、发展前景都非常不错,因此吸引了一大波人前来学习。...

加息潮来袭,物价持续上涨,当代年轻人该如何挣大钱?

今年是万物截涨的一年,很多网友都在吐槽:“汽油的价格越涨越高,都不敢开车了。平时经常吃...

企业在网络安全上“省钱”的方法

企业在网络安全上“省钱”的方法在当前经济寒冬中,网络犯罪和内部威胁愈发活跃...

年终了,这个退税邮件千万别点!

年终了,这个退税邮件千万别点!最近,一位名叫刘女士的外地市民在上班时收到了一封名为&ldquo...

VBA清除技术可逃避杀毒软件的检测

VBA清除技术利用VBA的恶意MS Office文档将其VBA代码存储在“复合文件二进制格式”文...

就业形势差,先随便找一个骑驴找马?

就业形势差 先随便找一个骑驴找马?今年,应该是近几年年轻人求职最难的一年,我国应届毕业生...

什么是云计算安全?云计算的三种服务模式

什么是云计算安全?云计算安全或云安全指一系列用于保护云计算数据、应用和相关结构的策略...

学习通遭攻击泄露信息1亿7273万条

今天,又一个APP被爆出信息泄漏。安全行业业界内消息,大学生学习软件超星学习通的数据库信...

如何从一个萌新一步一步进入网络安全行业?

首先,在准备进入这个行业之前,我们要问一下我们的内心,工作千千万,为什么要想进入这个行业?相信每个人的答案都不一样,有的人会说,这个行业整体上比其他行业赚钱多,有的人会说特别喜欢技术,想钻研一下。还有人会说,这个行业处...

网络安全工程师前景怎么样?

这里是网盾网络安全学院科普环节,零基础入门网络安全知识开课了!盾叔在此恭候多时。网络安...

学习网络安全需要多少钱?网络安全学费是多少?

学习网络安全需要多少钱?网络安全学费是多少?作者:时间:2023-08-19 11:11:40网络安全培训 ...

黑客真的比程序员强吗,程序员进阶是黑客?

黑客真的比程序员强吗,程序员进阶是黑客?黑客和程序员提到这两个词,大家一想到程序员印象...

什么是渗透测试和安全测试?有什么区别呢?

什么是渗透测试和安全测试?有什么区别呢?很多想入行网络安全的小伙伴们都很容易把渗透测...

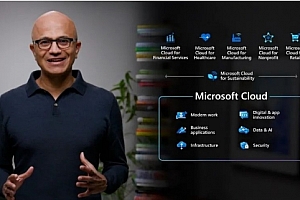

微软布局网络安全零信任

微软布局网络安全零信任微软在不久前举行的Microsoft Ignite 2023大会上,发布了零信任战...

大专想要拿高薪就去网络安全培训

很多大专毕业生都会遇到求职的困境,的确,对于一名大专生来说,大学毕业以后想要找到一份比较...

什么是云计算虚拟化安全

什么是虚拟化?云计算中的安全包括身份和访问管理、数据安全、隐私保护、虚拟化安全。其中...

应用安全产品和企业有哪些?

网盾带你了解那些应用安全产品及企业什么是应用安全?应用安全,就是保障应用程序使用过程和...

隐秘的战争:中国网络安全发展大事记

隐秘的战争:中国网络安全发展大事记今年,黑客和网络攻击这两个词频频出现在我们的视野中。...

电子商务营销专业转行,做什么前景更好?

现阶段,很多学习电子商务专业的学子们,都遇到了“毕业即失业”的现象。即使找到了工作,也...

攻击者隐藏踪迹的5种方式

从受信任的渗透测试工具到LOLBIN(living-off-the-land binaries),攻击者正在通过滥用受信任...

QQ密码集体变123456789?怎么设密码才安全?

继我上篇分析QQ盗号的稿子被和谐以后,QQ再次短暂的上了热搜。、原因是,密码。很多用户的密...

现在去培训班学网络安全可行吗?

朋友们,接下来我们要聊一聊一个关于网络安全的话题:在如今这个信息时代,学习网络安全是否可...

当你还在迷茫学什么的时候,可以看看这份文件

建设数字中国是数字时代推进中国式现代化的重要引擎,是构筑国家竞争新优势的有力支撑。...

网络安全培训机构究竟怎么选?2023最靠谱总结来了!

网络安全培训机构究竟怎么选?2023最靠谱总结来了!作为IT行业的香饽饽,网络安全工程师可谓是...

什么是区块链安全?

什么是区块链?区块链,就是一个又一个区块组成的链条。每一个区块中保存了一定的信息,它们按...

CISP认证 vs 实战经验:企业HR更看重哪个?

CISP认证 vs 实战经验:企业HR更看重哪个?在近期举办的网络安全人才发展论坛上,某知名金融机...

网络安全行业真的很难找工作吗?

网络安全行业真的很难找工作吗?在这个瞬息万变的时代,网络安全已经成为了人们越来越关注...

网络安全行业人才缺口大吗?薪资怎么样?有哪些新兴岗位呢

网络安全行业是当下非常热门的行业之一,其不仅具有较高的关注度,也是IT行业内热议的话题,尤...

网络安全技术工程师学什么?2025年网络安全技术工程师好找工作吗?

在信息时代,网络空间已经成为人类活动的重要领域。然而,网络安全威胁也随之而来,给企业和个...

29岁转行转行网络安全是否值得呢?

29岁转行网络安全,这个选择合适吗?在当今数字化时代,网络安全已成为一个越来越受到人们关注...

苹果用户警惕这款黑客程序

苹果用户警惕这款黑客程序看来,MAC系统也没有想象中安全了。最近,Malwarebytes(反恶意软件...

揭秘售后诈骗案:黑客软件如何轻松攻破系统防线?

在一个风和日丽的春日午后,四川南充仪陇县的一家电器售后服务店内,老板徐某山正埋头于电脑...

大学生为什么要去网络安全培训?

大学生为什么要去网络安全培训?作者:时间:2023-07-22 10:50:29网络安全培训 网络安全...

盘点那些专属于网络安全从业者的“癖好”

在数字化时代,有这样一群人,他们像守护者一样,默默保护着我们的网络安全。他们就是网络安全...

网络安全培训费用多少?培训多久?线上还是线下好?

在数字化时代,网络安全已成为企业运营和个人信息安全不可或缺的一环。对于许多渴望转行或...

在培训班学完网络安全真的能找到工作吗?

学技术,很多小伙伴都会选择参加培训,即便是网络安全也是如此。但在参加培训前,需要投入大量...

什么是XSS攻击?有哪些攻击原理?

什么是XSS攻击?XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意...

燃油车正迎来“诺基亚时刻”,新能源车风口“安全”吗?

6月17日晚,知名经济学家任泽平,在他的年中秀上表示,中国乃至全球的传统燃油车正迎来诺基亚...

学网络安全,每年究竟能挣多少W?

薪资的高低,应该是想要转行网络安全的同学最关心的话题了。毕竟薪资是个人水平和自我价...

- 数据加载中,请稍后...